Slide : Executive Information System

1. Pengertian Executive Information System

Menurut Watson, Hugh dan Jr, Executive Information System (EIS) adalah sistem komputerisasi yang memudahkan eksekutif untuk mengakses informasi internal dan eksternal yang relevan dengan faktor penentu keberhasilannya.

Menurut McLeod, Executive Information System (EIS) adalah salah satu area komputasi bisnis yang dirancang khusus bagi manajer pada tingkat perencanaan.

2. Alasan Menggunakan EIS

Berikut adalah alasan para eksekutif menggunakan EIS.

a. informasi yang lebih tepat waktu,

b. akses yang lebih besar ke data operasional,

c. akses yang lebih besar ke database perusahaan,

d. lebih ringkas, informasi yang relevan,

e. informasi baru atau tambahan,

f. informasi lebih lanjut tentang lingkungan eksternal,

g. informasi lebih competitve,

h. akses yang lebih besar ke database eksternal,

i. akses cepat ke informasi,

j. mengurangi biaya kertas.

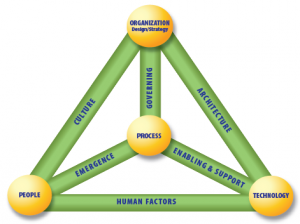

3. Perspektif EIS

Ada 3 major perspective dalam EIS, yaitu :

a. Bagaimana user mengakses informasi dan menampilkannya

b. EIS staff menerjemahkan visi dari sistem pada kenyataan/fakta yang ada

c. Vendor dan konsultan, menyediakan barang dan jasa untuk mengembangkan versi awal sistem.

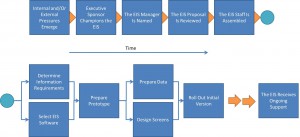

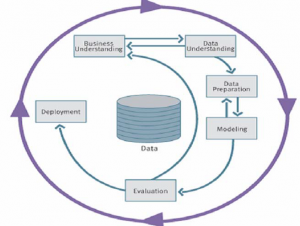

4. Proses Development EIS

Perspektif struktural mengeksplorasi elemen utama dalam EIS dan menghubungkannya. Proses development menambahkan dimensi waktu.

a. Proposal.

Penyusunan proposal resmi sering mendahului sebenarnya bekerja pada sebuah EIS. Isi usulan:

1. Ringkasan eksekutif

2. Pengantar

3. Tujuan bisnis EIS

4. Potensial EIS

5. Manfaat yang diharapkan

6. Sistem overiew

7. Ringkasan kebutuhan informasi

8. Kebutuhan sumber daya

9. Jadwal untuk development

10. Rencana untuk sistem evolusi

b. Prototype.

Untuk menunjukkan bagaimana informasi dapat disampaikan, diakses dan disajikan dalam EIS.

c. Versi awal

Versi yang akan diluncurkan pertama kali ke pengguna.

d. Pembangunan Iteratif dan Evolusi

Sistem EIS terus berubah dari waktu ke waktu dalam menanggapi kebutuhan-kebutuhan baru informasi, pengguna tambahan, dan kemampuan tambahan.

e. EIS Evolution

Evolusi mungkin terjadi pada EIS bahwa kemampuan sistem baru akan ditambahkan, seperti kemampuan analisis dari DSS.

f. EIS Penyebaran

EIS cenderung menyebar ke pengguna lain, baik secara lateral atau ke bawah dalam organisasi.

5. Peran dan tugas EIS Staff: tahap pengembangan

a. EIS manager bertugas untuk mengambil tujuan EIS dan melalui berbagai persetujuan dari anggota staff, mengubahnya menjadi komponen sistem interlocking dengan tujuan tertentu.

b. Informasi analis bertugas mengetahui kebutuhan data EIS(data apa yang dibutuhkan, kapan dan bagaimana data akan digunakan).

c. Spesialis teknis bertugas memahami bahwa persetujuan EIS adalah hal utama dari solusi yang terbaik yang digunakan untuk membangun sebagian besar sistem.

d. Pemasok data bertugas memahami apa yang mereka lakukan, darimana data EIS berasal dan bagaimana data diproses.

e. Konsultan bertugas untuk :

• Memberikan pengalaman berdasarkan pekerjaan EIS lainnya

• Menawarkan solusi untuk masalah tertentu

• sarankan perbaikan

f. Vendor bertugas untuk :

• memberikan informasi tentang produk

• memberikan demonstrasi produk

• membantu instalasi produk

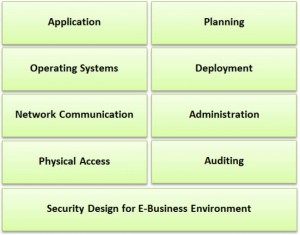

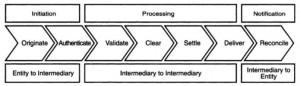

6. Hardware dan Software EIS

a. Hardware

Hardware komputer untuk lingkungan EIS, fokus pada hardware yang memenuhi kebutuhan eksekutif. Eksekutif harus diletakkan yang pertama dan kebutuhan eksekutif harus didefinisikan sebelum hardware dapat dipilih. Hardware dasar yang diperlukan untuk suatu EIS meliputi empat komponen :

1. Perangkat input data-entry.

Perangkat ini memungkinkan eksekutif untuk memasuki, memverifikasi, dan memperbaharui data

2. CPU

The central processing unit ( CPU ), yang merupakan kernel karena CPU mengontrol komponen sistem komputer lain

3. File penyimpanan data.

Eksekutif dapat menggunakan bagian ini untuk menyimpan informasi bisnis yang berguna , dan bagian ini juga membantu eksekutif untuk mencari informasi historis bisnis dengan mudah

4 . Perangkat output

Perangkat yang memberikan rekaman visual atau permanen untuk disimpan atau dibaca oleh eksekutif. Perangkat ini mengacu pada perangkat output visual seperti monitor atau printer

b. Software

Software sangat penting untuk merancang sebuah EIS yang efektif. Oleh karena itu, komponen software dan bagaimana mereka mengintegrasikan data ke dalam suatu sistem yang sangat penting. Software dasar yang diperlukan untuk suatu EIS meliputi empat komponen:

1. Software basis teks

Bentuk yang paling umum dari teks mungkin dokumen

2. Database

Database heterogen pada berbagai platform komputer tertentu membantu para eksekutif mengakses data internal dan eksternal

3. Dasar grafis

Grafik dapat mengubah teks dan statistik menjadi informasi visual bagi para eksekutif. Jenis grafis yang khas adalah peta, motion graphics, sequence charts dan lain-lain

4. Model dasar

Model EIS mengandung analisis kuantitatif statistik, keuangan, dan lain-lain

7. Rute Software EIS

Ada 3 rute utama untuk mendapatkan perangkat lunak yang menghasilkan informasi eksekutif :

a. Spesialis informasi perusahaan dapat mengembangkan perangkat lunak pesanan

b. Eksekutif dapat menggunakan perangkat lunak produktivitas perorangan

c. Perusahaan dapat membeli perangkat lunak EIS khusus

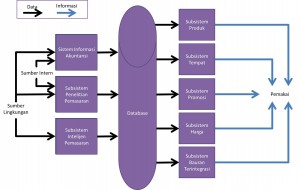

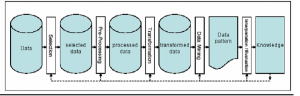

8. Database dan Software EIS

Database perusahaan terutama berisi data dari SIA dan dilengkapi dengan kotak pos elektronic (Electronic Mail Boxes) yang digunakan eksekutif untuk mengirimkan dan menerima surat elektronik dan kalender elektronik yang digunakan eksekutif untuk merencanakan pertemuan mereka.

Software EIS menggunakan isi database untk menghasilkan tampilan yang telah disusun sebelumnya (Preformatted) yang diturunkan (Downloaded) ke workstation eksekutif dan disimpan di database eksekutif

Sumber :

Azad, D. M., Amin, M. B., & Alauddin, M. (2012). Executive Information System. International Journal of Computer Science and Network Security, 106-110.

Jr, R. M. (1996). Sistem Informasi Manajemen Studi Sistem Berbasis Komputer. Jakarta: PT Prenhallindo.

Watson, H. J., Houdeshel, G., & Jr, R. K. (1997). Building Executive Information Systems And Other Decision Support Application. Canada: John Wiley & Sons, Inc.